Вирусы MBRlock приходят на смену WINlock

Ср июн 29, 2011 14:57 pm

Эксперты компании «Доктор Веб», опубликовав отчет об основных направлениях в сфере вредоносного программного обеспечения за май 2011 года, отметили тенденцию замены вирусов WINlock (блокирующих аутентификацию учетной записи Windows) на MBRlock (блокирующих загрузку самой ОС путем модификации главной загрузочной записи Master Boot Record). При этом вирусы данного типа (например Trojan.MBRlock) действую весьма избирательно – если на компьютере установлено несколько операционных систем, то за вход в каждую из них злоумышленники вымогают плату отдельно. При этом зловреды сконструированы так, что попытки восстановления MBR с помощью стандартных средств может привести к полной потере данных пользователя, поскольку

оказывается поврежденной таблица разделов диска.

Особую тревогу вызывает то, что за прошедший месяц 2011 года количество таких программ увеличилось на 30.7%.

Кроме fixmbr и fixboot, можно еще попробовать ввести коды.

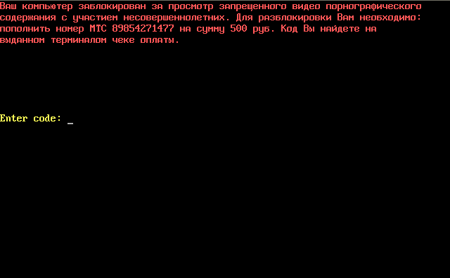

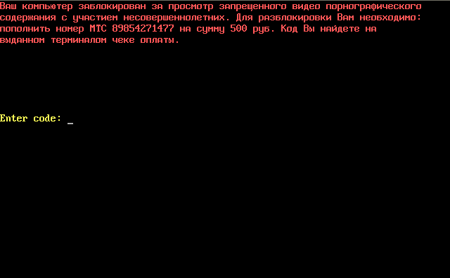

После установки троянец прописывается в главную загрузочную запись и близлежащие сектора жесткого диска. В главной загрузочной записи жесткого диска после заражения появляется код, который загружает информацию с соседних секторов диска. Как следствие — на экран выводятся требования заплатить за разблокировку системы.

При вводе верного пароля происходит восстановление исходного состояния загрузочной области диска, и загрузка установленной операционной системы происходит в обычном режиме.

Все известные коды:

ekol

jail

777888

zpo4301

zzp0193

281056

098SWO

875082

Пример локера:

Trojan.MBRlock.6 (DrWeb)

Trojan-Ransom.Win32.PornoAsset.eg (KAV) TR/Ransom.Mbro.a (AntiVir)

1. Троян проверяет время в BIOS. Активен примерно сутки от своего создания. Можно перевести часы в биос на сутки вперед и он нейтрализуется.

Правда,

— остаются файлы fpath.txt, x2z8.exe в юзертемпе. В fpath.txt — путь к исходному дропперу, но он самоудаляется после заражения.

x2z8.exe — копия дроппера.

— остается мусор в секторах 2 и далее на первой дорожке.

Оригинальный МБР исходно лежит в секторе 2

2. В MBR код разблокировки виден невооруженным взглядом, он не кодирован.

Код: [Выделить]<code style=«display: block; background-image: initial; background-attachment: initial; background-origin: initial; background-clip: initial; background-color: #f0f0f0; color: black; font-family: 'dejavu sans mono', monaco, 'lucida console', 'courier new', monospace; font-size: x-small; border-top-width: 2px; border-top-style: solid; border-top-color: #999999; border-bottom-width: 2px; border-bottom-style: solid; border-bottom-color: #999999; overflow-x: auto; overflow-y: auto; white-space: pre-wrap; max-height: 24em; background-position: initial initial; background-repeat: initial initial; padding: 0.5em;» data-second_best="[object Object]" data-result="[object Object]" class=«perl»>║А ╣ ╕☺☻hj↑•1█═‼hj↑▼Ъ j↑1█О█О├О╙@☼Д☼☺║А ╣♥ ╕♥☻╗ ►═‼s♣╕G♫═►╕ ◄╜ ►╣@ ║└ ╖►│ ═►║А ╣♣ ╕♦☻╗0═‼f`╕☺‼╗♀ ╣0•1╥╜ 0═►faf`╕☺‼╗♫ ╣♀ ║ ↨╜R}═►fa┐ l┤ W═■_ы7<◘u3f`┤♥╖ А·═►favхf`┤♥╖ ═►R■╩╖ ┤☻═►╕ ♫═►Z■╩╖ ┤☻═►faOы┴<uU╛е}┐ l╡ К♫д}єжt[f`┤☻╖ ║♀↨═►╕ ╣d ═►╣♣ 1╥┤Ж═§╕☺‼╗♀ ╣♠ ║ ↑ш♠Error]═►┤☻╖ ║♀↨═►fa┐ lщh < ☼Вb <~☼З\ к┤♫W═►_щR j • ♫‼♦═↕┴р♠О└1 ╛^}╣F єд♠j ╦Enter code: f`╕☺‼╗◘ ╣♫║ ↑ш♫ Loading OS…]═►faj •▓А╣☻ ╕☺☻╗ |═‼▓А╣☺ ╕☺♥╗ |═‼ъ | ♠281056RD ,Dc@B@B А☺☺ •■? ¶мUк[CODE]

Для этого экземпляра код 281056

оказывается поврежденной таблица разделов диска.

Особую тревогу вызывает то, что за прошедший месяц 2011 года количество таких программ увеличилось на 30.7%.

Кроме fixmbr и fixboot, можно еще попробовать ввести коды.

После установки троянец прописывается в главную загрузочную запись и близлежащие сектора жесткого диска. В главной загрузочной записи жесткого диска после заражения появляется код, который загружает информацию с соседних секторов диска. Как следствие — на экран выводятся требования заплатить за разблокировку системы.

При вводе верного пароля происходит восстановление исходного состояния загрузочной области диска, и загрузка установленной операционной системы происходит в обычном режиме.

Все известные коды:

ekol

jail

777888

zpo4301

zzp0193

281056

098SWO

875082

Пример локера:

Trojan.MBRlock.6 (DrWeb)

Trojan-Ransom.Win32.PornoAsset.eg (KAV) TR/Ransom.Mbro.a (AntiVir)

1. Троян проверяет время в BIOS. Активен примерно сутки от своего создания. Можно перевести часы в биос на сутки вперед и он нейтрализуется.

Правда,

— остаются файлы fpath.txt, x2z8.exe в юзертемпе. В fpath.txt — путь к исходному дропперу, но он самоудаляется после заражения.

x2z8.exe — копия дроппера.

— остается мусор в секторах 2 и далее на первой дорожке.

Оригинальный МБР исходно лежит в секторе 2

2. В MBR код разблокировки виден невооруженным взглядом, он не кодирован.

Код: [Выделить]<code style=«display: block; background-image: initial; background-attachment: initial; background-origin: initial; background-clip: initial; background-color: #f0f0f0; color: black; font-family: 'dejavu sans mono', monaco, 'lucida console', 'courier new', monospace; font-size: x-small; border-top-width: 2px; border-top-style: solid; border-top-color: #999999; border-bottom-width: 2px; border-bottom-style: solid; border-bottom-color: #999999; overflow-x: auto; overflow-y: auto; white-space: pre-wrap; max-height: 24em; background-position: initial initial; background-repeat: initial initial; padding: 0.5em;» data-second_best="[object Object]" data-result="[object Object]" class=«perl»>║А ╣ ╕☺☻hj↑•1█═‼hj↑▼Ъ j↑1█О█О├О╙@☼Д☼☺║А ╣♥ ╕♥☻╗ ►═‼s♣╕G♫═►╕ ◄╜ ►╣@ ║└ ╖►│ ═►║А ╣♣ ╕♦☻╗0═‼f`╕☺‼╗♀ ╣0•1╥╜ 0═►faf`╕☺‼╗♫ ╣♀ ║ ↨╜R}═►fa┐ l┤ W═■_ы7<◘u3f`┤♥╖ А·═►favхf`┤♥╖ ═►R■╩╖ ┤☻═►╕ ♫═►Z■╩╖ ┤☻═►faOы┴<uU╛е}┐ l╡ К♫д}єжt[f`┤☻╖ ║♀↨═►╕ ╣d ═►╣♣ 1╥┤Ж═§╕☺‼╗♀ ╣♠ ║ ↑ш♠Error]═►┤☻╖ ║♀↨═►fa┐ lщh < ☼Вb <~☼З\ к┤♫W═►_щR j • ♫‼♦═↕┴р♠О└1 ╛^}╣F єд♠j ╦Enter code: f`╕☺‼╗◘ ╣♫║ ↑ш♫ Loading OS…]═►faj •▓А╣☻ ╕☺☻╗ |═‼▓А╣☺ ╕☺♥╗ |═‼ъ | ♠281056RD ,Dc@B@B А☺☺ •■? ¶мUк[CODE]

Для этого экземпляра код 281056

Powered by phpBB © phpBB Group.

По всем вопросам пишите в службу поддержки [email protected]

phpBB Mobile / SEO by Artodia.